Endpoint Protector

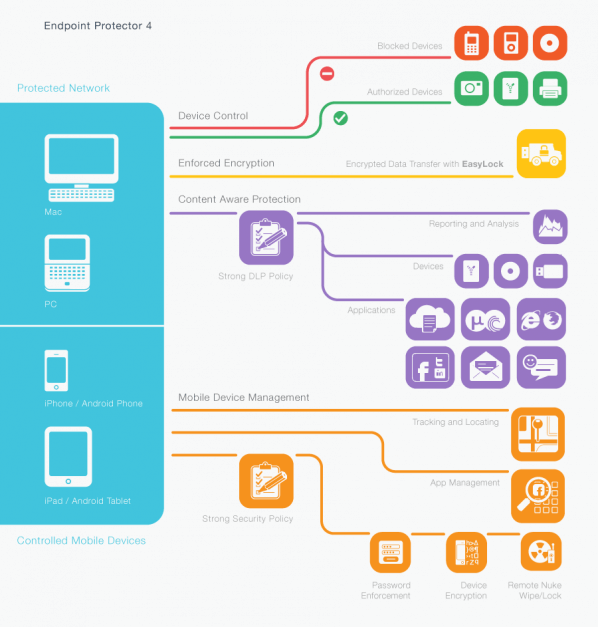

A CoSoSy Ltd. által fejlesztett Endpoint Protector szoftver magyarországi kizárólagos forgalmazója a Justice Security Kft. A szoftver alapvetően a céges adatok kiszivárogtatását akadályozza meg, minden lehetséges felületen keresztül. Ezen felül részletes menedzsment lehetőségeket biztosít a vállalati végpontok (mobil eszközök, számítógépek) számára. A rendszer három alapvető modulból épül fel: Eszközvédelem, Tartalomfüggő védelem és Mobil védelem.

Eszköz védelem, menedzsment (Endpoint Management)

Az Endpoint Protector fő célja a rendszerben lévő fájlok adathordozóra történő kimentésének korlátozása. Az engedélyezés/tiltás történhet eszköz típusra, felhasználóra, felhasználói csoportra, vagy számítógépre. A számítógépeket és felhasználókat automatikusan rögzíti a rendszer, amint az EPP kliensprogramját feltelepítjük egy számítógépre. Ezután hozzáadhatjuk őket felhasználói csoportokhoz, vagy egy előre beállított csoporthoz csatlakoznak automatikusan, és átveszik annak a csoportnak a jogosultságait. Az adattárolásra alkalmas eszközöket is automatikusan rögzíti a rendszer, amint csatlakoztatjuk őket valamelyik EPP klienst használó számítógéphez.

Az eszközök letiltására rengeteg lehetőségünk van. Először is eldönthetjük, hogy az eszközöket egyedileg, vagy csoportosan szeretnénk letiltani. Hiszen megtehetjük, hogy például a céges pendrive-okra történő írást engedélyezzük a rendszerben, viszont az új, vagy ismeretlen pendrive-okat még olvasni se lehessen. Ezen felül felhasználói csoportokra, vagy akár egyes személyekre, vagy gépekre is hozhatunk létre ezzel kapcsolatos szabályokat. Könnyedén elérhető például, hogy a teljes vállalatban csak egyetlen ember legyen, egyetlen külső adathordozóval, egy adott gépen, aki a rendszerből képes adatot kimenteni.

Az eszközök letiltására rengeteg lehetőségünk van. Először is eldönthetjük, hogy az eszközöket egyedileg, vagy csoportosan szeretnénk letiltani. Hiszen megtehetjük, hogy például a céges pendrive-okra történő írást engedélyezzük a rendszerben, viszont az új, vagy ismeretlen pendrive-okat még olvasni se lehessen. Ezen felül felhasználói csoportokra, vagy akár egyes személyekre, vagy gépekre is hozhatunk létre ezzel kapcsolatos szabályokat. Könnyedén elérhető például, hogy a teljes vállalatban csak egyetlen ember legyen, egyetlen külső adathordozóval, egy adott gépen, aki a rendszerből képes adatot kimenteni.

A rendszer folyamatosan naplót készít minden eseményről, ami a végpontokon történik (minden adathordozó csatlakoztatás), ezen felül lehetőségünk van a végpontokon használt fájlok állapotváltozásainak folyamatos naplózására is (fájl másolás, törlés, áthelyezés). Valamivel bővebb funkció a fájl árnyékolás, mely során a rendszer minden megosztott hálózati háttértár és végpont között átvitt fájl-t, egy biztonsági másolatban eltárol. Így a szándékos fájl törlés által okozott kár is elkerülhető, valamint az eredeti változat is megmarad, ha a fájl tartalmát szándékosan használhatatlan tartalommal töltik fel.

Lehetőség van riasztások létrehozására. Ha valamely szabály megszegésre kerül (például: valaki tiltott tartalmat akar kimásolni), akkor a rendszer automatikus értesítést küld a megfelelő rendszergazdának. Ez a funkció is teljesen testre szabható, kiválaszthatjuk az értesítendő rendszergazdát, a szabályt, amiről értesítést kell küldeni, azt is, hogy kinél fordult elő, de alkalmazhatjuk minden szabályszegésre.

Tartalomfüggő védelem (Content Aware Protection)

A rendszer egyik kiegészítő funkciója a fájlok tartalmától függő védelem kialakítása. Adott szöveges adatokra folyamatos keresést végez a rendszer, és ha az adott kulcsszavakat tartalmazza a fájl, amit ki akarunk vinni a rendszerből (kimásolás adathordozóra, vagy csak helyi lemezre, vagy feltöltés internetre, elküldés e-mailben), akkor azt megakadályozza. Ugyanúgy megakadályozza az e-mail küldést, vágólapra másolást, képernyőmentést, vagy nyomtatóra küldést, ha az adott keresési kifejezést ezekben az esetekben megtalálja.

Ez a védelmi mód is teljesen testre szabható, saját szótárat hozhatunk létre, amelybe a keresendő kifejezéseket vihetjük fel, illetve előre konfigurált kereséseket is beállíthatunk, pl.: figyelje a rendszer, hogy van e rendszám, vagy személyi szám, bankkártya adat, vagy egyéb egyértelműen azonosítható személyes adat a rendszerből távozó dokumentumokon.

Ez a védelmi mód is teljesen testre szabható, saját szótárat hozhatunk létre, amelybe a keresendő kifejezéseket vihetjük fel, illetve előre konfigurált kereséseket is beállíthatunk, pl.: figyelje a rendszer, hogy van e rendszám, vagy személyi szám, bankkártya adat, vagy egyéb egyértelműen azonosítható személyes adat a rendszerből távozó dokumentumokon.

E-mail küldés esetében, például nem engedi a rendszer, hogy az e-mail küldésre kerüljön, ha olyan információt tartalmaz, melyet nem szeretnénk, hogy a rendszeren kívülre jusson.

A tartalomszűrést tovább finomíthatjuk, hogy csak adott programok, vagy műveletek esetén lépjen életbe. Például figyeljük a tartalomszűrést a Google Chrome-on keresztül feltöltött fájlok esetén, de nem figyeljük az Internet Explorer-es fájl feltöltések esetén. Vagy éppen engedélyezzük minden dokumentum nyomtatását a hálózati nyomtatókon, de a helyileg csatlakoztatott nyomtatók esetében tartalomszűrést végzünk. A tartalomszűrést adott fájltípusokra is korlátozhatjuk.

Mobil Eszköz Védelem

iOS és Android operációs rendszerű mobiltelefonjainkat szintén illeszthetjük a rendszerhez. A mobiltelefonok felett hasonló mértékű kontrollt érhetünk el, mint a számítógépek esetében. Megadhatjuk, hogy mely alkalmazások telepíthetők az eszközre és melyek nem, nyomon követhetjük őket térképen, valamint a biztonsági protokollokat is rákényszeríthetjük a felhasználókra (Jelkód, Zárkód). A jelszavakat távolról is állíthatjuk, vagy kényszeríthetjük a felhasználót, hogy adjon meg újat, illetve jelszó szabályokat is megadhatunk, amit a felhasználónak be kell tartania. Ezen felül a teljes eszközt titkosíthatjuk, vagy ha szükséges távolról zárolhatjuk, esetleg gyári visszaállítást végezhetünk rajt.

A mobil eszközöknél nem feltétlenül csak a védelem lehetséges, de az eszközök adminisztrációját, céges beállítását is megkönnyíti a szoftver. Megadhatjuk, hogy a felügyelt mobil eszközök kinek a tulajdonában állnak (céges, vagy magán), valamint beállíthatjuk rajt a céges e-mail fiókot, wi-fit, valamint virtuális magánhálózat kapcsolatot is, így gyakorlatilag a munkavállaló már használhatja a telefonját, amíg a rendszergazdák beállítják távolról.

A mobil eszközöknél nem feltétlenül csak a védelem lehetséges, de az eszközök adminisztrációját, céges beállítását is megkönnyíti a szoftver. Megadhatjuk, hogy a felügyelt mobil eszközök kinek a tulajdonában állnak (céges, vagy magán), valamint beállíthatjuk rajt a céges e-mail fiókot, wi-fit, valamint virtuális magánhálózat kapcsolatot is, így gyakorlatilag a munkavállaló már használhatja a telefonját, amíg a rendszergazdák beállítják távolról.

Ezen felül azt is beállíthatjuk, hogy milyen alkalmazásokat szeretnénk, ha a mobil eszközeinken lennének. Ezeket távolról telepíttethetjük a mobil eszközökre. Ilyen eset például, ha egy cégnek saját alkalmazás fejlesztése van, amelyet az eszközein használtatni szeretne a munkavállalókkal. Ilyen esetben minden felügyelt eszközre távolról telepíthető az alkalmazás. Emellett az ily módon telepített alkalmazásokat távolról törölhetjük, illetve frissíthetjük is.

Teszt verzió

További információkat a rendszerről, valamint kipróbálásához teszt verziót az alábbi linken talál: http://endpointprotector.com/